ven 20 settembre h 18

presso la vetrina dell’editoria anarchica e libertaria presentazione dell’agenda

ven 20 settembre h 18

presso la vetrina dell’editoria anarchica e libertaria presentazione dell’agenda

All’interno di inchiostri ribelli Ifdo presenta

Breve storia della scena demo del c64 (commodore 64)

Prima degli anni ’80 i computer erano nei centri di calcolo, occupavano intere stanze e venivano usati da tecnici in camice bianco, poi i primi home computer resero questi aggeggi degli elettrodomestici di uso comune. I centri di calcolo rimasero tali, ma le persone iniziarono a portarsi pezzi di informatica a casa, in un mondo che non conosceva ancora Internet. Si sviluppò una fiorente industria del software e in particolare dei videogiochi, il principale utilizzo di quegli scatolotti. Come sarebbe normale in un mondo con un senso, le persone si scambiavano i programmi, e come sarebbe normale in un mondo con un senso, li copiavano. La copia di un oggetto digitale è esattamente identica all’originale: non c’è un motivo per cui da uno, non se ne possa fare due o un milione. La fiorente industria del software non era però daccordo e si sentiva danneggiata e un poco offesa da tutta questa spavalderia. Si ingegnarono dunque a creare dei meccanismi di protezione, nacque così per risposta la scena dei crackers, persone che sproteggevano i giochi e di solito introducevano anche delle nuove feutures, tipo vite infinite, tasti per saltare da un livello all’altro, ecc… Queste persone erano organizzate in crew e usavano inserire una sorta di introduzione ai videogiochi crackati con il loro logo unito a qualche effetto grafico e musichina di impatto, un’attitudine del tutto simile al writing illegale sui muri o sui treni. Queste intro nel tempo divennero sempre più elaborate e crearono una

scena a parte. Il videogioco non era più importante, e il computer diveniva un mezzo espressivo autonomo dal circuito dei videogame. Dalla scena dei crackers nasceva così la scena delle demo. Si organizzavano e ancora si organizzano in giro per il mondo dei demo party, che durano un paio di giorni, in cui le varie crew si sfidano nel produrre dei bricolage di immagini, suoni e testo con piattaforme di solite vetuste. In questa chiaccherata parleremo della scena legata al commodore 64 e in particolare di alcune demo dai contenuti piuttosto politicizzati. Si tratta di un fenomeno piuttosto interessante di riutilizzo di tecnologie obsolete, ormai completamente marginali per il mercato, ma proprio per questo più libere, in cui la creatività può spaziare senza dover rendere conto di quanto denaro riesca a muovere.

Per coronare la settimana di ferragosto, abbiamo deciso di smaneggiare pure nel weekend iniziando a costruire una insegna led con scritto if_do, possibilmente in grado di far accendere/lampeggiare le varie lucine con un minimo di criterio.

Muniti di grembiule e birrette abbiamo fatto una rispolverata della fisica di base, misurando e classificando con multimetri una pacchettata di resistenze recuperate, che l’elettronica è simile all’idraulica entro un tot e cose così insomma.

Ma torniamo ai Led quindi:

allora, i led hanno una tensione caratteristica (intorno ai 2-3V) che è fissa tra i suoi terminali a prescindere dal resto che sta attaccato al circuito: regoli quindi la luminosità tramite la corrente che ci fai passare dentro.

Quanta corrente dobbiamo far passare? A naso più corrente farà più luce, ma il limite di friggitura dell’oggetto dipende dai led, nei manuali vecchi trovi scritto 20mA, ma quelli nuovi sono molto piu’ efficienti e spesso ne bastano anche 2.

Quindi ci devi mettere una resistenza in serie.

Facciamo due conti con la legge di ohm (V=RI), iniziamo a capire come funziona e come decidere la tensione di alimentazione di conseguenza.

Ok questo era un led, quando ne hai tanti come per un’insegna però non puoi metterli semplicemente tutti in serie perchè poi non puoi controllarli ordinatamente ma sopratutto perchè dovresti avere un alimentatore da mila volt (Do you remember voltaggio “fisso” ai capi di ogni led..).

Quindi abbiamo optato per un circuito composto da rami paralleli composti da serie di massimo 4 led, così che ogni ramo di led (di Garda) sia equamente alimentato da un alimentatore brutto da 12 volt.

Ok, ora abbiamo una scritta che si accende, e se volessimo fare dei pattern?

questa cosa e’ divisa in due passi, 2A e 2B, che volendo si possono fare separatamente, nel senso che potete impararne solo uno, o solo l’altro, e sono comunque robe utili. Bello eh?

Passo 2A): come controllare dei led con una tensione

Che puo’ sembrare un problema astruso. cioe’ diciamo che tu vuoi accendere la F di if_do separatamente dalle altre. Come fai? ci metti un interruttore. Clic-clac, premi, e la accendi e spegni come vuoi. Bello, ma ora ti serve un addetto che stia li’ a girare tutte le lettere a mano per fare i tuoi pattern, e questo forse e’ un po’ noioso.

Vorresti controllare queste cose automagicamente, con un arduino per esempio, o con un altro microcontrollore, o anche senza nessun microcontrollore, che porcoddio non c’è sempre bisogno di programmare.

Allora devi sapere che sia gli arduini che gli altri microcontrollori, ma anche integrati piu’ semplici chiamati CMOS, hanno la caratteristica che gli puoi chiedere di fare voltaggi alti o bassi, ma non sono in grado di darti potenza. Cioe’ se stai pensando “ora dico ad un arduino di farmi 5V su un pin, e poi con quei 5V ci alimento un frigorifero” ti sbagli, perche’ arduino regge tipo 10mA a dire tanto, quindi se c’hai culo ci accendi un led. E allora come fai? Devi fare in modo che la poca potenza di un oggettino del genere possa riuscire ad aprire un interruttore in cui invece fluisce tutta la corrente che vuoi. Bello eh?

Questa cosa la puoi fare con un mosfet. Un mosfet fa tante cose, tra cui questa. Possiamo usare due mosfet molto comuni: un 2n7000, o un irf520, e vedere quali pregi e difetti hanno.

Passo 2B): fare i pattern tamarri

Gli integrati cmos fanno delle cose molto divertenti. Uno di questi e’ il cd4040, che e’ un “binary counter”. Che fa? “conta” gli impulsi che gli dai in binario. E come gli do gli impulsi? anche con un interruttore, volendo. Ma cosi’ quindi mi serve comunque uno che sta li’ tutto il tempo a premere il clock? Si’, ma e’ gia’ un passo avanti. Usiamo il 4040 con dei led e vediamo cosa vuol dire “contare in binario”.

E come faccio a dargli un clock automagicamente? Ti costruisci un clock, che domande! Un 40106 puo’ fare al caso. A questo punto se hai a disposizione un oscilloscopio è il momento di accenderlo e usare i terminali per pulirti la sugna sotto le unghie.

Hai fatto i pattern!

Last but not least, ringraziamo l’innominabile romano che ci ha indirizzato verso la luce e per il brutale copia e incolla dei passi 2a) e 2b).

Grazie a un monnezzaro ritrovamento fortuito, l’ifdo è entrato in possesso di un vetusto, ma funzionante amiga 500, completo di mouse, alimentatore e qualche dischetto con giochi, alcuni anche funzionanti.

Datosi che il reperimentodei dischetti è pratica alquanto insidiosa e complessa nel 2019, un’ulteriore gentile donazione ci ha dotato di un emulatore del floppy dell’amiga tramite usb, che potete vedere al link qui sotto

https://images-na.ssl-images-amazon.com/images/I/51m2oClxOQL._SX425_.jpg

il gotek deve essere riflasshato per poter emulare un floppy amiga, ma fortunatamente questa operazione era stata già compiuta dal gentil donatore, altrimenti credo avremmo dovuto seguire questo tutorial

https://cortexamigafloppydrive.wordpress.com/

Non è rimasto altro che trovare una penna usb di antica fattura, perchè l’oggetto è compatibile con usb 1.1 e non con usb successivi, però le moderne penne usb sono tutte così.

Quindi recuperato un oggetto vintage il giusto, abbiamo seguito le seguenti azioni

Ora dovremo procuraci dei joystick, perchè a giocare con il mouse è troppa fatica, anche se la parte più interessante è farci girare le demo della demo scene dell’amiga, ma per questo sarà necessario risolvere un paio di questioni con l’audio, che pare per ora non dare segni vita.

Eroici ed eroiche, financo la vigilia di ferragosto, siamo qui nella frescura del giardino del NextEmerson a giocare con le nostre amate et odiate macchine.

La serata procede come sempre tra molte bestemmie, qualche birra, molti chinotti, cose che non vanno, qualche soddisfazione fugace.

Abbiamo diminuito sensibilmente la rumorosita’ delle ventole del secondo server, quello su cui ospiteremo Cuckoo, risuonano a una tonalita’ piu’ bella. Abbiamo dato un importante nome al suddetto server: “incovercio”.

Installiamo CentOS su fastidio. Incappiamo subito su certi interessanti errori di installazione e lamentazioni circa il checksum dei repository. Perseveriamo. Alla fine ce la facciamo.

Nel frattempo proviamo a installare su un certo server remoto di nostra proprieta’, dokuwiki, un simpatico wiki su cui vorremmo ospitare i nostri (e altrui) appunti. Si tratta di un wiki semplice e grossolano, come piace a noi, senza nemmeno un database, molto spartano. Gli utenti e i permessi vengono gestiti tramite delle access list.

Il certo server remoto e’ ospitato da persone con delle policy molto zelanti: ci scontriamo subito con problemi burocratici che ci costringono a rimandare i nostri intenti. Quando un giorno riusciremo a loggarci sul server zelante, procederemo a configurare nginx e apache e tosto copieremo la nostra installazione di dokuwiki.

Visti i problemi burocratici, intanto decidiamo di configurare in locale dokuwiki per poi averlo pronto al momento del bisogno.

Controlliamo di avere Apache e php, unici requisiti richiesti da dokuwuki. Un software stupendo. Avevamo gia’ scaricato dokuwiki, lo copiamo (decompresso) in /var/www/html/. Ci sentiamo audaci e decidiamo di non seguire il manuale. Lanciamo apache, apriamo un browser e proviamo http://ipserver/dokuwiki. ci da’ un errore e ci chiede di lanciare un installer. lanciamo l’installer. non va. c’e’ un problema di permessi. cambiamo il proprietario a tutta la cartella mettendo www-data. Questa volta l’installer parte. evviva. Cambiamo anche i permessi di tutta la directory data in 755. Compiliamo tutti i campi, scegliamo una policy chiusa, public domain come licenza, altre cosette. Ritorniamo a visitare http://ipserver/dokuwiki e ora c’e’ il nostro bellissimo nuovo wiki. Proviamo a registrare un utente: la registrazione e’ un tantino permissiva. Prenderemo misure in merito.

Bene. Dunque. Quindi.

Dopo un’estenuante discussione tra gli avventori sul nome da dare a questo diario, abbiamo deciso inevitabilmente di usare la parola diario e successivamente di aggiungere il vocabolo “aggeggio”, croce e delizia della ciurma If_Do.

In questa sezione del nostro sito, proveremo quindi a riportarvi quel che facciamo nei nostri loschi raduni periodici, con l’intento di accattivarvi, ricordare a noi stessi cosa abbiamo fatto e lasciare segno permanente (talvolta forse utile) a futura memoria.Si potrebbe dire, in parole meno prolisse, “socializzare saperi, senza fondare poteri”.

Insomma, se saremo bravi, ogni mercoledi’ troverete un riassunto sgrammaticato di quel che abbiamo provato a fare.

Tipo. Oggi:

Momento bricolage. Abbiamo tappato la porta dell’hacklab, precedentemente semi-occlusa da del rozzo legno maltagliato, con un’ottima coibentazione pensata per coprire una valanga ignobile di cavi scoperti. Da segnalare scontri accesi sulla verniciatura, che non intaccano pero’ la solidita’ del collettivo.

Momento Cuckoo. Da settimane, anche anche, stiamo litigando con l’installazione di Cuckoo su un server Supermicro X7DBT vecchiotto, ma in buone condizioni. Sorvoleremo per il momento sul motivo di questa installazione, per tornarci poi in seguito.

L’obiettivo di oggi era pero’ di riuscire almeno a moderare il fastidiosissimo rumore proveniente dalle ventole di raffreddamento del suddetto supermicro-coso. L’esperienza al momento risulta alquante frustrante, ma ci sono stati momenti di esaltazione abbagliante per una ventola che ha iniziato a rallentare. Ora, dovete sapere, che un supermicro contiene in realta’ due computer. Il problema delle ventole va quindi risolto su due cosi, non su uno solo. Vi raccontiamo come abbiamo risolto sul primo coso:

Il supermicro ha come sistema operativo Proxmox, che gestisce i due server: disagio e fastidio.

Su fastidio abbiamo installato una macchina virtuale con Parrot, su disagio installeremo un giorno qualcos’altro.

Tramite ssh da proxmox accediamo a fastidio. Installiamo una serie di utility per la gestione dei sensori della temperatura: lm-sensors e fancontrol.

Procediamo con il comando

sensors-detect

che, manco a dirlo, individua i vari sensori presenti sul microcoso.

Rispondiamo “Yes” a tutte le domande perchè in fondo ci fidiamo e passiamo al comando

pwmconfig

con il quale costruiamo interattivamente il file di configurazione per fancontrol (che si trova in /etc/fancontrol.conf) poi rifinito manualmente con sapienza artigiana agendo sulle variabili MINTEMP, MINSTART, MINSTOP.

Un passo, quest’ultimo, non privo di insidie e interminabili attimi di esitazione coraggiosamente affrontati e mirabilmente risolti facendo tuning (modo elegante di significare un procedimento empirico sulla cui comprensione si accorda minor fiducia rispetto alla possibilità di un colpo di fortuna).

Dunque lanciamo il demone di fancontrol

systemctl start fancontrol.service

e il gioco è fatto!

Al termine della nostra avventura, durante la meritata esultanza per aver infine sensibilmente ridotto il lavoro delle ventole del supermicro, rinveniamo il file di documentazione di fancontrol che si aggirava timido dalle parti di /usr/share/doc/.

Nel frattempo, un’altra compagine di If_Do ha deciso di piallare Debian da un’altro supermicro, e installare al suo posto Parrot che pare sia in migliori rapporti con Cuckoo.

Ma perche’ vorremmo installare Cuckoo?

Beh… perchè no? Cuckoo è un sistema di analisi dei malware che permette l’analisi dinamica dei binari in un ambiente protetto (Virtual Machine). Infatti, un proposito che da tempo serpeggia tra i calcagni dei prodi frequentatori dell’hacklab fiorentino è quello di mettere su una serie di appuntamenti sul reversing che ci porterà, se siamo fortunati, a conoscere qualche esemplare di malware, a farlo scorazzare libero all’interno di Cuckoo e a studiarne il comportamento nel proprio habitat naturale. A breve comunicheremo le date e maggiori informazioni sugli appuntamenti in programma.

Prossimamente…….

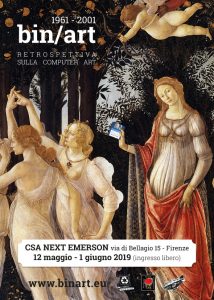

bin/art – Retrospettiva Computer Art 1961-2001

Una esposizione temporanea che ripercorre la storia dell’arte digitale, presentando i lavori di alcuni pionieri in una retrospettiva che parte dai primissimi esperimenti degli anni ’60, attraversa la rivoluzione dell’home computing degli anni ’80, per approdare (quasi) al nostro tempo.

Tutte le opere sono a disposizione dei visitatori funzionanti, su sistemi e supporti d’epoca oppure, nei pochi casi in cui questo non è stato possibile, in una loro reinterpretazione attualizzata.

A cura dei musei dei MIAI e MusIF

Dal 12 Maggio al 1 Giugno

@ NextEmerson – Via di Bellagio 15 Firenze

Orari di apertura: https://nema.noblogs.org/orari/

La mostra e’ aperta nei seguenti orari, con visite accompagnate in gruppi non

troppo numerosi.

martedi’ 14/05 h 17 – 20.30

sabato 18/05 h 17 – 24.00

domenica 19/05 h 17 – 24.00

martedi’ 22/05 h 17 – 20.30

venerdi’ 24/05 h 17 – 24.00

sabato 25/05 h 17 – 24.00

Nella settimana di hackmeeting gli orari subiranno dei cambiamenti per aumentare i giorni e le ore di apertura, e verranno comunicati in seguito.

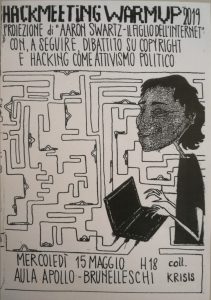

Presenta Collettivo Krisis

Intro e proiezione a cura di Ifdo Hacklab Firenze

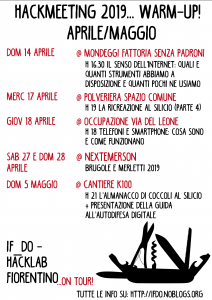

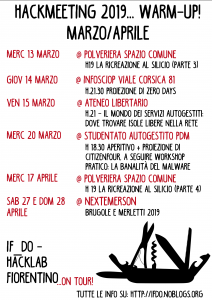

Ecco la seconda parte di eventi in preparazione di Hackmeeting.. If_Do continua il suo tour in giro per gli spazi fiorentini.

Ecco la seconda parte di eventi in preparazione di Hackmeeting.. If_Do continua il suo tour in giro per gli spazi fiorentini.

Cosa sono i warm-up? https://hackmeeting.org/hackit19/warmup.html

Domenica 14 aprile @ Mondeggi Fattoria senza padroni

h 16.30 Il senso dell’Internet: quali e quanti strumenti abbiamo a disposizione e quanti pochi ne usiamo. Con chi vogliamo parlare e come. Partiamo dai nostri veri bisogni (e non da quelli indotti) e cerchiamo insieme risposte soddisfacenti.

Mercoledi’ 17 aprile @ Polveriera Spazio Comune

h 19 La ricreazione al silicio (parte 4)

Appuntamento mensile all’hacklab in Polveriera per capire e approfondire le tecnologie smontandole e giocando. Ogni volta verranno proposti dei mini laboratori guidati di cose acarose, usando risorse disponibili on line (capture the flag, insecure vm e robe simili, ovvero ambienti con bug o vulnerabilità create apposta per capire come funziona questo buffo universo).

Giovedi’ 18 aprile @ Occupazione di Via del Leone

h 18 Telefoni e smartphone: cosa sono e come funzionano. Il cellulare è quell’oggetto che sta sempre con te. Piu’ della biancheria intima vive in stretta relazione con la tua persona. Ma sai come funziona ? Cosa significano 2g,3g,4g,5g ? Cosa sia una cella ? Come traccia i tuoi spostamenti ? Quanta cose conosce di te il tuo telefonino e quanto e’ difficile accedervi ? Quella che proponiamo è una chiaccherata tecnica, ma non troppo, per analizzare come funziona un cellulare nell’ottica di una sorta di ecologia mentale su un oggetto che trenta anni fa neanche esisteva, e oggi sembra il mondo finisca quando lo si dimentica a casa.

Sabato 27 e domenica 28 aprile @ csa NextEmerson

Brugole e Merletti 2019 – Due giorni di workshop e mani in pasta, due giorni per riempire l’Emerson di pittura, scultura, installazioni, arti volanti e idee illustrate. L’arte dentro, fuori, attraverso le nostre vite e i nostri muri. Brugole e Merletti incontra il NEMA, insomma! E quindi…. workshop pratici di elettronica, costruzione e autoriparazione, artigianato, idee geniali e arti sottovalutate. Live painting, installazioni e allestimenti in diretta del nuovo NextEmersonMuseoAutogestito.

Domenica 5 maggio @ k100fuegos

21.30 Presentazione degli aggiornamenti della “Guida all’autodifesa digitale”, con una delle traduttrici. Nell’ultimo anno sono stati aggiunti i capitoli sui componenti hardware, l’analisi del rischio e le strategie e strumenti da utilizzare, alcuni casi di studio e esempi. A seguire Mini almanacco di primavera a base di Coccoli al silicio. Sugose pillole dal mondo dell’hacking, tra intrighi internazionali, malware, ricche corporations che fanno della tua navigazione in rete la loro ricchezza. Selezioni di anedotti, cose buffe, dimostrazioni live, per capire il dietro le quinte di questi maledetti aggeggi elettronici.

Marzo

Marzo13 mer h 19, Firenze, Hacklab Ifdo – Polveriera Spazio Comune

Appuntamento mensile all’hacklab in Polveriera per capire e approfondire le tecnologie smontandole e giocando. Ogni volta verranno proposti dei mini laboratori guidati di cose acarose, usando risorse disponibili on line (capture the flag, insecure vm e robe simili, ovvero ambienti con bug o vulnerabilità create apposta per capire come funziona questo buffo universo).

14 gio h 21, Firenze, Occupazione viale Corsica 81

Proiezione del documentario “Zero Days” (Alex Gibney, 2016, sub ita), con introduzione a cura di Ifdo Hacklab. Si tratta di una interessante ricostruzione della vicenda Stuxnet, un sabotaggio ai danni di una centrale nucleare iraniana, compiuto attraverso un malware(virus) da parte dell’intelligence isrealiana e statunitense. L’operazione avrà delle conseguenze piuttosto imprevedibili. Il documentario realizzato da un giornalista esperto in tema di intelligence è revamente utile per comprendere il modus cogitandi dietro alla geopolitica di quell’area del medio oriente. Offre anche uno spaccato di quella che viene definita dai media “cyber war”, ma che altro non è che guerra a tutti gli effetti.

15 ven h 21, Firenze, Ateneo Libertario, Borgo Pinti 50r

Servizi e server autogestiti: perchè l’autogestione è importante su Internet, oltre che forse l’unica via per la sopravvivenza di una rete utile alle persone e non mero strumento di controllo o centro di addestramente per consumatori.

20 mer h 19, Firenze, studentato PDM, via Ponte di mezzo 27

Proiezione del documentario Citizenfour (Laura Poitras, 2014, sub ita), con introduzione a cura di Ifdo Hacklab. Snowden è ex lavoratore della National Security Agency, che rivelò al mondo diversi progetti segreti di controllo e monitoraggio sulle comunicazioni mondiali utilizzati dall’intelligence americana. La vista è trattata dal punto di vista di Snoweden nei giorni della sua fuga dall’USA. Si tratta di un bel documentario, che per quanto valga, ha anche vinto l’oscar come migliore documentario nel 2015. La vicenda Snowden sebbene caduta nel dimenticatoio ha segnato una vera e propria cesura nel mondo della comunicazione digitale aprendo sostanzialmente alla consapevolezza diffusa di Internet come macchina di sorveglianza statale a cui si somma l’Internet della sorveglianza commerciale delle grandi corporations (Google, Facebook, ecc…), rimane aperto il problema di cosa farsene di quel che resta.

A seguire Workshop: “La banalita’ del malware, parte prima”. Un malware è un software studiato apposta per interagire in maniera stramba e dannosa con i sistemi in cui viene eseguito. Dietro questi programmi vi è una fiorente industria legata alla sicurezza informatica, a cui partecipano apparati statali, malavita e corporations. Ma quanto è complesso lo sviluppo di un malware ? Quanta parte è solo e semplicemente “fuffa” in un mercato pompato ad arte ? Per rendercene conto proveremo a studiare alcuni recenti malware per analizzarne le caratteristiche e capire quanto lavoro ci sia dietro e in che modo la terminologia utilizzata, mascheri spesso caratteristiche piuttosto banali. Si tratta della prima parte, perchè probabilmente vi sarà un’appendice del workshop durante l’Hackmeeting il 30/31 maggio, 1/2 giugno al next emerson.

17 mer, Firenze, Hacklab Ifdo – Polveriera Spazio Comune

Appuntamento mensile all’hacklab in Polveriera per capire e approfondire le tecnologie smontandole e giocando. Ogni volta verranno proposti dei mini laboratori guidati di cose acarose, usando risorse disponibili on line (capture the flag, insecure vm e robe simili, ovvero ambienti con bug o vulnerabilità create apposta per capire come funziona questo buffo universo).

27 sab – 28 dom, Firenze, Next Emerson – Brugole e merletti

http://doityourtrash.noblogs.org

Due giorni di workshop e mani in pasta, due giorni per riempire l’Emerson di pittura, scultura, installazioni, arti volanti e idee illustrate. L’arte dentro, fuori, attraverso le nostre vite e i nostri muri. Brugole e Merletti incontra il NEMA, insomma! E quindi…. workshop pratici di elettronica, costruzione e autoriparazione, artigianato, idee geniali e arti sottovalutate. Live painting, installazioni e allestimenti in diretta del nuovo NextEmersonMuseoAutogestito.